Gerardo Guacarán*, Mercedes Ortiz**, Yenny Poturo*** y Carolina Wong****

Recibido:05-04-2010 - Aprobado 02-10-2010

|

RESUMEN: |

|

ABSTRACT: |

Los avances tecnológicos actuales han permitido a muchas organizaciones tanto públicas como privadas automatizar sus procesos internos y conectarse con mucha facilidad a la gran red electrónica universal denominada Internet que evoluciona rápidamente hacia la superautopista de información y de la multimedia interactiva.

Estos fenómenos han originado e impulsado el creciente proceso de globalización e interdependencia de la comunidad internacional, regido por una nueva economía basada en la interconexión de la inteligencia humana. Es la denominada economía digital o economía del conocimiento con la que la humanidad ha entrado en una nueva era. Es por esta razón, que la información ha llegado a ser en conjunto con las personas que la manejan, el bien de mayor valor.

Sin embargo, muchas organizaciones hoy en día, son amenazadas constantemente en sus activos, lo que puede ocasionar cuantiosas pérdidas y sus debilidades en los sistemas de red pueden causar grandes problemas, es por ello que las empresas contemporáneas deben entender los conceptos necesarios para combatir los posibles ataques a su información, apoyados por las ciencias gerenciales que aportan información relevante para que los gerentes, cualquiera sea su condición dentro de la organización, realicen un trabajo de calidad.

En el año 1992 el ente en estudio implanta sus primeros sistemas de información. Durante el año 2000 se crea una red interna que interconecta las distintas aplicaciones instaladas en cada uno de los departamentos que funcionan en el edificio sede; e igualmente se realiza la conexión de esta red con Internet.

La División de Informática de ésta institución, actualmente ha detectado una serie de fallas en la seguridad de la información que allí se maneja, afectando el buen funcionamiento de los sistemas y aplicaciones.

La presente investigación pretende construir un modelo de seguridad de la información que pueda mejorar la confiabilidad de la información obtenida; para esto se debe: indagar las variables que afectan el sistema de seguridad y establecer un análisis eficaz y de calidad que ayude a la Gerencia a la toma de decisiones en el área de seguridad de la información.

Para esta investigación la población estuvo representada por el Administrador de la Red del ente público y 215 equipos de computación manejados por usuarios, que para el último trimestre del año 2009 se encontraban laborando en el edificio sede del organismo.

La muestra es obtenida con el fin de investigar, a partir del conocimiento de sus características particulares, las propiedades de una población” (Balestrini, 2005).

La muestra es de tipo probabilística ya que todos los equipos tienen la misma posibilidad de ser escogidos para aplicarles el instrumento de medición a sus respectivos usuarios. El tamaño representativo de toda la población en estudio se obtuvo utilizando la fórmula propuesta por Hernández (1991) para poblaciones o universos finitos (p.216).

Se calculó la muestra representativa de los equipos por defecto y fue de 22 usuarios.

De acuerdo a Sierra (1992), el tipo de muestra seleccionada fue al azar simple sin emplazamiento, ya que los individuos de la población contaron con igual probabilidad de ser escogidos como muestra.

La obtención de la información se efectuó consultando variadas fuentes primarias y secundarias como lo son: documentación, observación, revisión de páginas en Internet, entre otros.

Para obtener una visión general de la problemática estudiada en el ente, en primer lugar se realizó una entrevista no estructurada al Administrador de la Red, con la finalidad de obtener información detallada sobre el funcionamiento actual del sistema en estudio.

Posteriormente, se elaboró un instrumento dirigido al administrador de red, el cual se basó en 88 ítems, y otro instrumento de 15 ítems dirigido a los usuarios de los equipos de procesamiento de datos y que buscó indagar su percepción en lo que respecta a la seguridad de la información. Las preguntas realizadas a usuarios van en directa relación con el cuestionario realizado al administrador de red, ya que dependiendo de las respuestas obtenidas de esta sección se procedió a mantener o disminuir el puntaje de preguntas que tengan relación con ellas en el cuestionario.

El instrumento de recolección de datos fue supervisado al momento de su aplicación, lo que permitió aclarar posibles dudas al ser llenado, obteniendo así una información confiable.

El cuestionario se diseñó considerando las variables de la investigación, las cuales surgieron de la revisión y análisis bibliográfico, y cuyo objetivo fue analizar a fondo el manejo que se hacía de la red y el que hacían las personas, estas variables se presentan en la tabla 1:

Tabla 1.-Variables A Investigar

| 1. Defensa del perímetro. | 2. Directiva de seguridad. |

| 3. Autenticación. | 4. Gestiones de actualizaciones y revisiones. |

| 5. Administración y control. | 6. Copias de seguridad y actualizaciones. |

| 7. Aplicaciones. | 8. Requisitos y evaluaciones. |

| 9. Entorno. | 10. Directiva y procedimientos. |

| 11. Formación y conocimiento. |

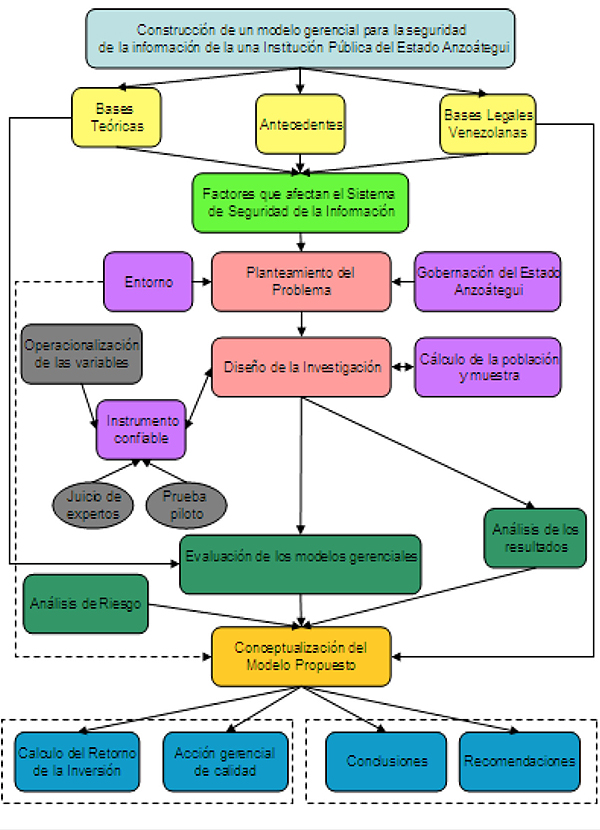

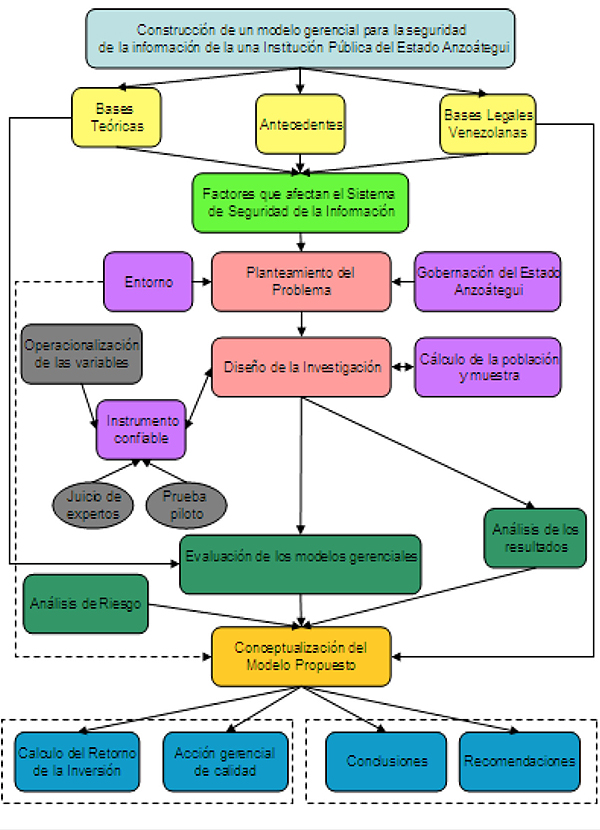

Resumiendo la metodología seguida: el punto de inicio de la investigación fue la revisión de los antecedentes, bases teóricas y legales que afectan al sistema de seguridad de la información. En el paso siguiente se definió el diseño de la investigación, que permitió concretar la elaboración de un instrumento confiable basado en las variables que afectan que afectan la información, la prueba piloto y el juicio de expertos. Para la construcción del modelo se procedió a evaluar los diversos modelos gerenciales que han sido exitosos en distintas organizaciones y el estudio de las variables de la investigación a través del análisis de riesgos. Toda esta información permitió priorizar cuál de estos riesgos incidía más en el proceso de toma de decisiones, y calcular así el retorno de la inversión y las acciones propuestas a realizar por parte de la gerencia del ente en estudio. Finalmente se presentan las conclusiones de los resultados de la investigación.Este proceso se puede evidenciar más claramente en la figura 1.

Figura 1: Metodología General De La Investigación

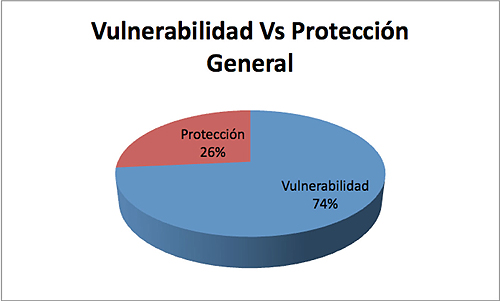

Del análisis de los datos de las encuestas, se puede resumir en el gráfico 1 el resultado general. Se puede concluir entonces, que como diagnostico inicial de la situación, la Institución posee una alta vulnerabilidad, correspondiente a un valor de 74% frente a un 26% de protección, razón por la cual es necesario abordar el trema con un criterio objetivo y bien estructurado.

Gráfico 1. Resultados Generales Del Instrumento

* Email: gerardoguacaran@gmail.com

** Universidad de Oriente. Email: mercedesortiz04@yahoo.es

*** Email: ypoturo@hotmail.com

**** Email: cwongh@gmail.com

Vol. 32 (1) 2011

[Índice]