Gerardo Guacarán, Mercedes Ortiz, Yenny Poturo y Carolina Wong

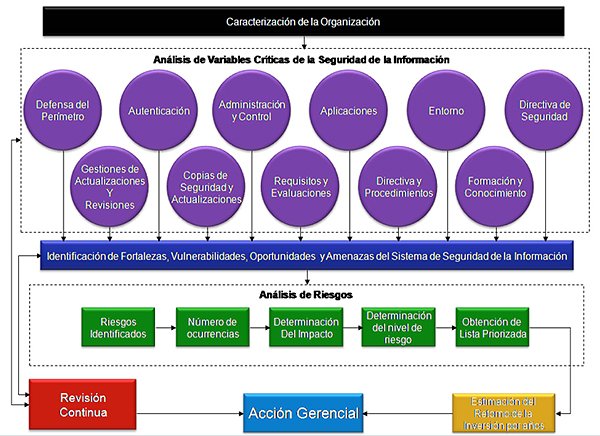

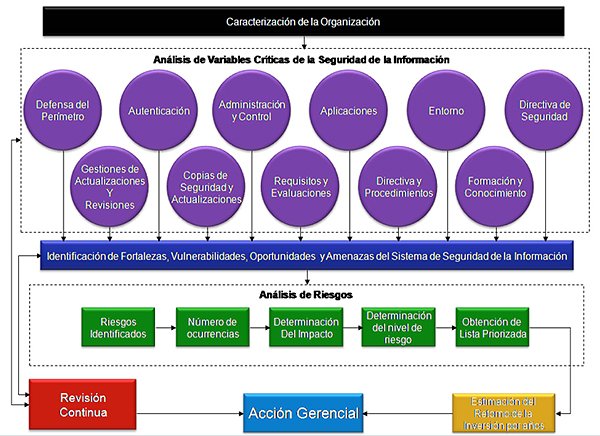

Para desarrollar el modelo de la investigación, se revisó la literatura en cuanto a los temas descritos en el marco teórico, identificando las diferentes variables que afectan la seguridad de la información y tienen impacto directo sobre los usuarios encargados de la toma de decisiones estratégicas. Partiendo de aquí, el modelo presentado pretende ser estratégico, operativo y no solo para realizar una evaluación tecnológica, ya que involucra los principales factores en toda organización: usuarios, directivos y tecnológicos; sino para conocer cuál de las dimensiones de éxito influyen de una manera directa en el proceso de toma de decisiones gerenciales.

La premisa fundamental es la creación de un medio que permita la evaluación de la seguridad de la información en la gerencia de la Institución Pública del Estado Anzoátegui, para que éstas consideren los factores y aspectos determinantes en su planeación, desarrollo y uso; que les permitan conseguir una mayor eficiencia en la realización de sus actividades, así como lograr las metas particulares y organizacionales, en el marco de las leyes. En función de esto se muestra en la figura 2 el modelo en el cual pueden visualizarse las variables que generan un impacto en la toma de decisiones:

Estructura y funcionamiento del modelo

Una vez analizadas todas las variables e identificado las fortalezas, vulnerabilidades, oportunidades y amenazas del sistema de seguridad de la información se pudo construir una lista de riesgos priorizada, en donde quedarán los riesgos con criticidad Alta, Media y Media – Alta únicamente. Esta lista fue la base para las recomendaciones y estimaciones del retorno a las inversiones. Se trataron dichos riesgos, debido a que son los que más criticidad representan tanto en impacto como en número de ocurrencias para la organización. Continuando el análisis, se calculó un valor cualitativo que servirá para el próximo proceso de estimación del ROSI. Este valor consiste en el Costo de Recuperación de Impacto Anual (CRIA), que representa el valor en dinero del impacto anual de cada uno de los riesgos.

Con esta lista priorizada, se construyó un conjunto acción gerenciales dirigidas a mejorar el sistema de seguridad de la información en la Institución Pública del Estado Anzoátegui, Venezuela.

Figura 2: Modelo Propuesto Para Mejorar La Seguridad De La Información

En Una Institución Pública Del Estado Anzoátegui. Venezuela.

En el caso de la Institución en estudio se observó un 74% de vulnerabilidades lo que ocasiona una gran oportunidad para personas inescrupulosas para ocasionar eventos en contra de información que se genera en este ente gubernamental y un riesgo para la ocurrencia de distintas amenazas ubicadas en el entorno de la organización. Los presentes acciones pretenden al ser implantadas, que generar el aumento de los niveles de protección que actualmente se poseen (26%).

El plan de acción propuesto busca sensibilizar y concienciar al personal directivo de la importancia de invertir en la seguridad de la información en pro de obtener la mayor calidad de servicio posible en la institución; de igual forma se justifica el plan de acción implementado, ya que al elevar los niveles de protección de la información en la red, se logra mejorar la imagen y el clima organizacional.

| Objetivos | Actividades | Metodología | Recursos | Tiempo | Indicadores |

|---|---|---|---|---|---|

| Sensibilizar al personal directivo de la importancia de la inversión en seguridad de la información en la Institución Pública del Estado Anzoátegui. Venezuela | Taller de sensibilización en seguridad de la información contentivo de: ¿Qué es la seguridad de la Información? Marco jurídico nacional que trata la seguridad informática ¿Qué asegurar? Vulnerabilidades y amenazas de los sistemas de seguridad Casos reales de ataques en contra de la seguridad de los datos en organismos públicos venezolanos El éxito en la seguridad informática Beneficios de la inversión en planes de seguridad de la información acordes con las características precisas de la organización. | Seminario Focus Group | Humanos: El investigador. Personal directivo Personal de la División de Informática. Materiales: Video Beam Computador Salón de usos múltiples perteneciente a la Secretaría General de Gobierno. |

1 hora Período: Segundo Trimestre 2010 | Valoración de la capacitación recibida en bien-regular-mal. Número de directivos en el sometimiento a voto a favor de invertir en la seguridad de la información/Total de directivos |

| Propiciar encuentros con la gerencia de la Institución Pública del Estado Anzoátegui para presentar los resultados de la investigación “Modelo de Seguridad de la Información para una Institución Pública del Estado Anzoátegui” | Reunión donde se tratarán los siguientes puntos:

|

Seminario | Humanos: El investigador. Personal directivo. Materiales: Video Beam Computador Salón de usos múltiples perteneciente a la Secretaría General de Gobierno |

1 hora Período: Segundo Trimestre 2010 | Valoración de la capacitación recibida en bien-regular-mal. Número de directivos en el sometimiento a voto a favor de invertir en la propuesta/Total de directivos |

Los cinco (5) planes de acción que se presentan obedecen a una sola estrategia” Incrementar la seguridad de los sistemas de información“cuyo primer objetivo operativo es relativo a reducir los riesgos identificados y priorizados a través del modelo, el cual es: “Reducir la criticidad de los riesgos priorizados (R2, R3, R4, R5, R7) obtenidos a través del modelo” y corresponden con las vulnerabilidades con riesgos de medio-alto en adelante. Los cinco planes, se trataron con un formato predeterminado para realizar actividades de equipos de alto desempeño, en el cual se plasmaron distintas actividades que se pueden implementar ejecutando las actividades señaladas, empleando para esto recursos humanos y materiales que ayudan en el tiempo indicado a la consecución de los objetivos planteados. Producto de la aplicación de los planes y la revisión continua surgirán nuevos objetivos que apoyaran la estrategia trazada.

PLANES DE ACCION

Vulnerabilidades:

Amenazas:

Riesgo R2

| Acciones | Responsables | Inversión Bs. | Ahorro (Retorno) Bs. | Tiempo de Retorno |

|---|---|---|---|---|

• Sustitución de routers inalámbricos de uso para el hogar instalados actualmente por routers corporativos. • Implementar protocolo de encriptación WPA (Wi-Fi Protected Access) en los Routers Inalámbricos. • Autenticación por usuarios de Dominio. |

Personal de la División de Informática, Auditoría Interna y empresa contratada | 6.797,00 | 227.288,39 | 1 año |

| Indicadores: El Porcentaje de spoofing, el nivel de satisfacción de los usuarios por servicios de red disponibles, niveles de confiabilidad en los servicios prestados a la comunidad. Observaciones: |

||||

Vulnerabilidades:

Amenazas:

Riesgo R3

| Acciones | Responsables | Inversión Bs. | Ahorro (Retorno) Bs. | Tiempo de Retorno |

|---|---|---|---|---|

• Migración y adecuación del centro de cómputo a un lugar adecuado para ello. • Instalación de sensores de humedad en el centro de cómputo. • Realizar backup de la información crítica de la organización en varias instancias. REFERENCIAS: SUSCERTE D005-01, ISO 17799, BS 7799. |

Personal de la División de Informática, Auditoría Interna y empresa contratada. | 23.851,51 | 388.484,83 | 1 año |

| Indicadores: Niveles de humedad, Porcentaje de backups internos y externos, velocidad de recuperación de datos ante accidentes. Observaciones: |

||||

Vulnerabilidades:

Amenazas:

Riesgo R4

| Acciones | Responsables | Inversión Bs. | Ahorro (Retorno) Bs. | Tiempo de Retorno |

|---|---|---|---|---|

• Instalar sensores de humo y aspersores de gas en los 5 cuartos de cableado. • Realizar backup de la información crítica de la organización en varias instancias. REFERENCIAS: SUSCERTE D005-01, ISO 17799, BS 7799. |

Personal de la División de Informática, Auditoría Interna y empresa contratada. | 11.950,00 | - | - |

Indicadores: Niveles de producto químico en aspersores de gas, Porcentaje de backups internos y externos, velocidad de recuperación de datos ante accidentes. |

||||

Reducir la criticidad de los riesgos(R5) priorizados obtenidos a través del modelo

Vulnerabilidades:

Amenazas:

Riesgo R5

| Acciones | Responsables | Inversión Bs. | Ahorro (Retorno) Bs. | Tiempo de Retorno |

|---|---|---|---|---|

• Revisión y reconfiguración de las principales políticas, funciones y características del firewall instalado. • Instalación de IDS en el perímetro de la red. • Reconfiguración de accesos a Internet a usuarios. REFERENCIAS: SUSCERTE T003-01, ISO 17799, BS 7799. • Aplicar correctivos en la administración de controles de acceso a la red. REFERENCIA SUSCERTE T002-03, ISO 17799, BS 7799. • Proteger la red interna con la adquisición de licencias de software anti malware. |

Personal de la División de Informática, Auditoría Interna y empresa contratada. | 68.595,97 | 25.328.012.950,23 | 1 año |

| Indicadores: Niveles de ataques causados por malware, porcentaje de accesos externos no autorizados, cantidad de usuarios con acceso a Internet, porcentaje de sistemas operativos actualizados, porcentaje de equipos con lista de virus actualizada, porcentaje de equipos con directivas de seguridad local activada. Observaciones: |

||||

Reducir la criticidad de los riesgos (R7)priorizados obtenidos a través del modelo

Vulnerabilidades:

Amenazas:

Riesgo R7

| Acciones | Responsables | Inversión Bs. | Ahorro (Retorno) Bs. | Tiempo de Retorno |

|---|---|---|---|---|

• Realizar programas de capacitación a usuarios sobre seguridad de la información. REFERENCIA SUSCERTE U008-01, ISO 17799, BS 7799. |

Personal de la División de Informática, Auditoría Interna y empresa contratada. | 65.837,90 | 2.020.870,21 | 1 año |

| Indicadores: Cantidad de funcionarios capacitados con evaluación de bien-regular-mal, Cantidad de personas que consideran que la preparación recibida mejora sus conocimientos, Porcentaje de aplicación de técnicas seguridad de la información en sus áreas de trabajo. Observaciones: |

||||

[anterior] [inicio] [siguiente]

Vol. 32 (1) 2011

[Índice]